تحت هذه التغريده بحاول اتكلم عن دورات واختبار

#PenTestPlus خصوصا انه لم اجد معلومات كافيه كمحتوى عربي!

#الامن_السيبراني

شهادة pentestplus تنافس شهادة CEH ولكن يوجد بعض الاجزاء او المحتوى يميز كل شهادة عن الاخرى وكل من الشهادتين قوية ومطلوبة في الشركات!

اولا ايش هو penetration testing هو الشخص المؤهل لاستخدام tools ويكون متمكن من عمل penetration testing ولديه authorization من المنظمة لعمل هذا!

مهم جدا معرفة اهداف الامن السيبراني او CIA التي تضمن الامان "secure" لو تم تحقيقها!

Confidentiality: تسمى بالثقة وهي ضمان ان المعلومات او البيانات لاتتسرب خارج المنظمة!

#Pentesting

#الامن_السيبراني

Integrity: سلامة المحتوى ،، بحيث لا تسمح لاي شخص "ليس لدية صلاحية" بالتعديل على البيانات او تغييرها.

#Pentesting

#الامن_السيبراني

Availability: الاتاحة ،، تضمن ان المعلومات والبيانات تكون متاحة للمستخدمين في اي وقت!

#Pentesting

#الامن_السيبراني

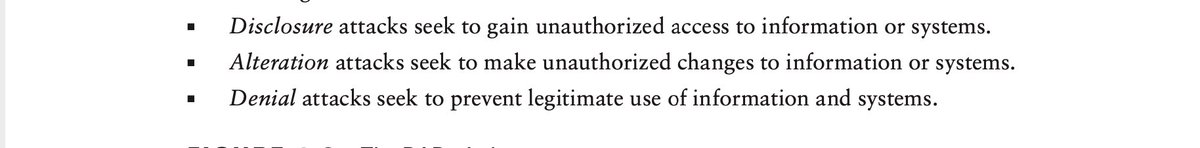

ال DAD تأثر على العناصر السابقة cybersecurity goal وتعتبر تهديدات تسمح بعدم تحقيق CIA!

من اهداف الهاكرز :

Disclosure attacks: حصول تسريب للمعلومات او البيانات بسبب عدم تحقق ال confidentiality وكذالك التعديل على البيانات لغير المصرح له بالوصول لها وحجب الخدمة عن المستخدمين لاهداف متعدده من سرقه بيانات وتشويه سمعه المنظمات و...!

مثال: يشرح في حال كان لديك متجر او شركة وتحتاج تحميها من الهكرز هنا بعض الاجراءات الي ممكن تطبقها:

-تامين الاماكن بالكميرات.

- دخول الاشخاص المصرح لهم فقط.

- عمل انظمه detections في حال حصل risk ليصلك alarms

- منع الدخول للمكان خارج الوقت الغير مسموح فيه!

كاميرات*

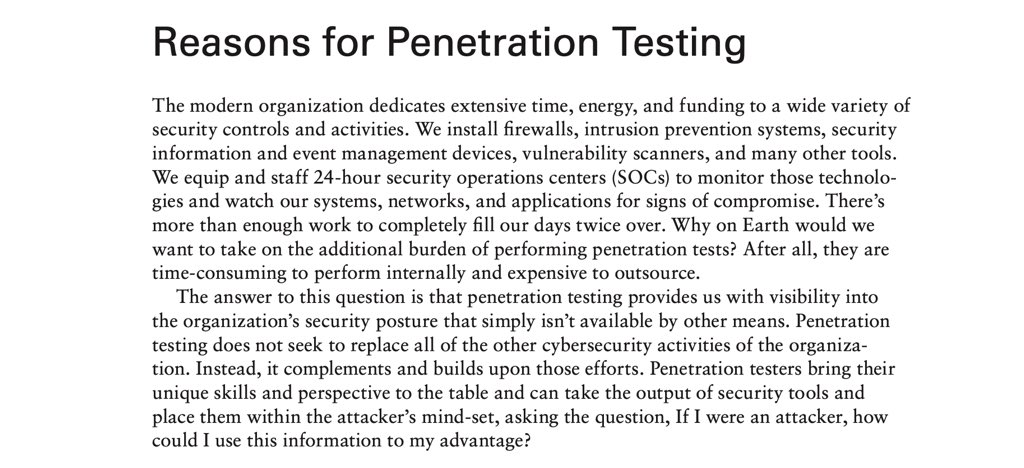

ليش penetration testing مهم؟! ? المنظمات والشركات تبحث عن شخص يفكر بتفكير الهكرز يكتشف الثغرات ويختبر انظمتها! ويحمي الشركة من الثغرات المحتمل استغلالها من الهكرز!

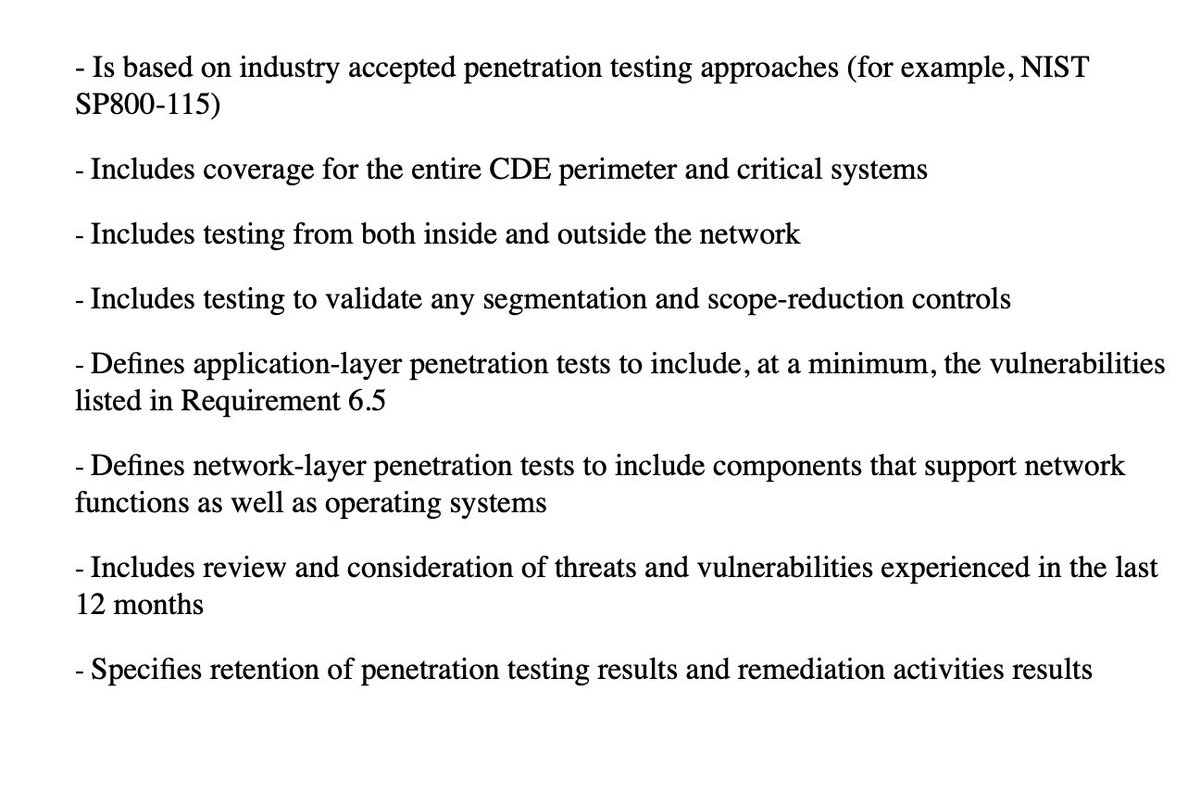

ال methodology الموصى بها لاختبار الاختراق..

#Pentesting

#الامن_السيبراني

اهم الخطوات المستخدمة في اختبار الاختراق..

#Pentesting

#الامن_السيبراني

شرح للخطوات بشكل مختصر:

١-عمل خطة تتضمن المجال لعمل اختبار الاختراق له.

٢- مرحلة التنفيذ للخطه بعمل scanning ومن ثم تحديد الثغرات الموجودة.

٣- عمل exploiting and attacking لثغرات المكتشفة.

٤- المرحلة الاخيرة عمل تقرير لتوثيق ال results

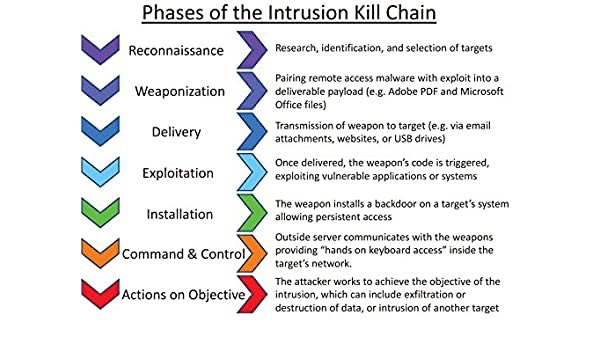

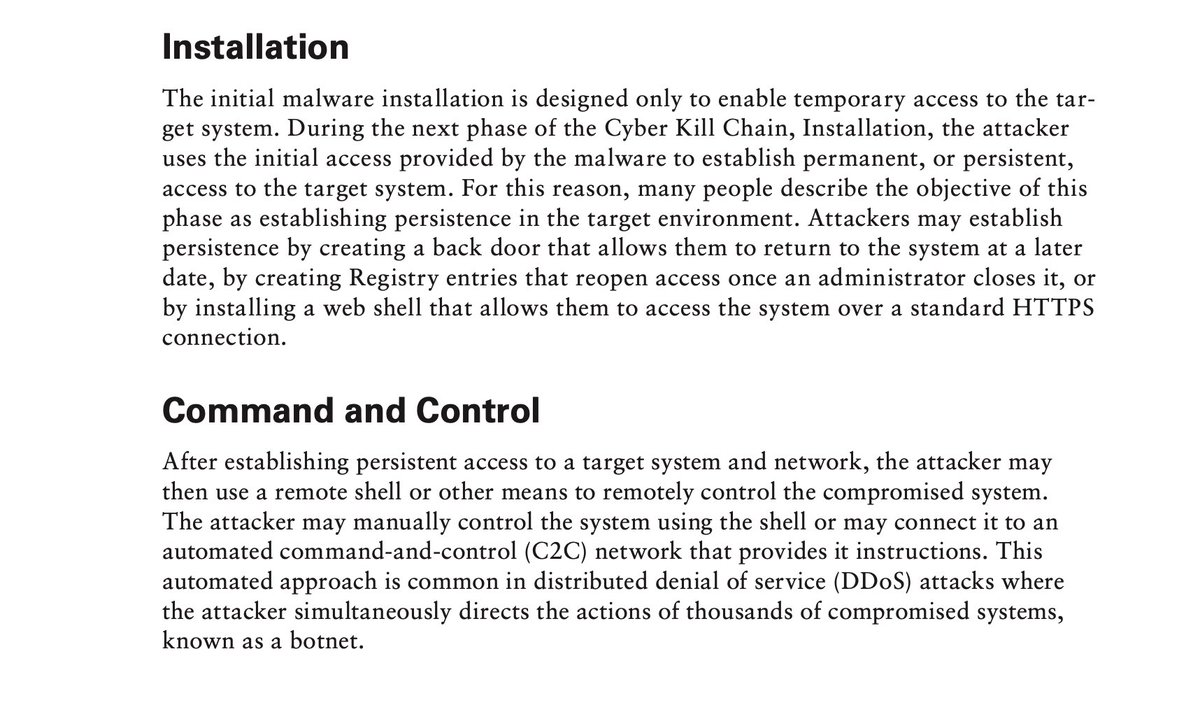

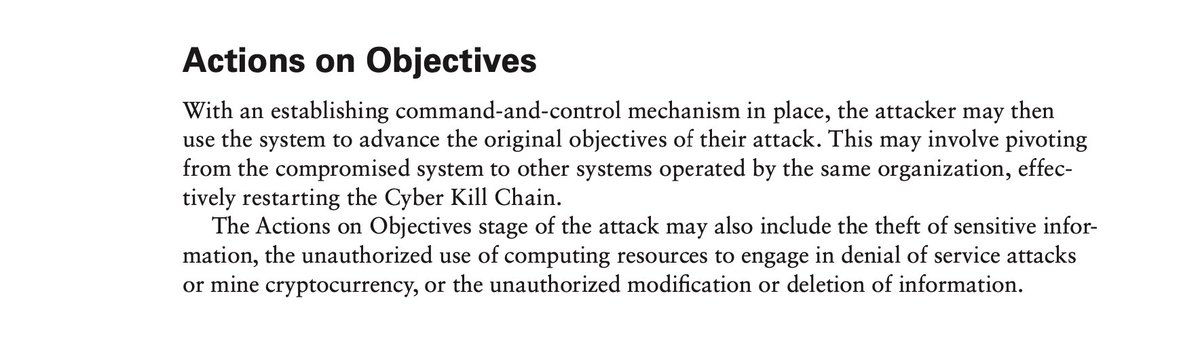

غالبا الهكرز يعتمدو ع خطوات معينه للوصول الي غايتهم ،،، هنا نموذج cyber kill chain يصف اهم الخطوات. وتساعدك كمختبر اختراق لتأكد من عمل compromise لنظام.

١- اول مرحلة Reconnaissance تجميع info عن ال target وعمل scanning لتحديد الثغرات الموجودة.

٢- ثاني مرحلة Weaponization بعد اكتشاف الثغرة عادة الهكرز يعملو develop او تصميم اداة تساعدهم في استغلال الثغرات.

٣- المرحلة الثالثة Delivery توصيل ال malware او الاداة ل target عن طريق عمل exploiting لشبكة او وجود ثغرة في الابلكيشن او باستخدام الهندسة الاجتماعية لاستغلال الضحية.

٤- المرحلة الرابعة Exploitation هنا ينجح الهكرز في الاستغلال اذا قام الضحية بفتح ملف malicious.

٥- المرحلة الخامسة Installation بعد تنزيل الضحية لل malware هنا الهكر يعمل persisten وصول دائما لنظام الضحية من خلال back door او بطرق اخرى،،

٦- المرحلة السادسة Command and Control الوصول لصلاحيات متعدده على جهاز الضحية،،

٧- المرحلة السابعة Action on Objectives الوصول للهدف مثلا سرقة ملفات تدمير جهاز الضحية ،،،،

#Pentesting

#الامن_السيبراني

هنا شرح اكثر شمولية للخطوات..

#الامن_السيبراني

بعض الادوات المستخدمة في اختبار الاختراق:

WHOIS

Nslookup

Nikto

sqlmap

Nessus

Nmap

FOCA

Maltego

Recon-ng

Ncat

Proxychains

BurpSuite

Drozer

#Pentesting

لا يوجد تعليقات

أض٠تعليق